北朝鮮ハッカー、偽企業を立ち上げセキュリティ研究者を攻撃–グーグルが指摘

今回は「北朝鮮ハッカー、偽企業を立ち上げセキュリティ研究者を攻撃–グーグルが指摘」についてご紹介します。

関連ワード (セキュリティ等) についても参考にしながら、ぜひ本記事について議論していってくださいね。

本記事は、ZDNet Japan様で掲載されている内容を参考にしておりますので、より詳しく内容を知りたい方は、ページ下の元記事リンクより参照ください。

過去にセキュリティ研究者を標的にしていたことで知られる北朝鮮のハッキンググループが、今度は攻撃を仕掛ける目的で偽のセキュリティ企業を立ち上げ、手口を巧妙化させている。

GoogleのThreat Analysis Group(TAG)は1月、北朝鮮与党との関与が疑われているこの攻撃者グループを最初に報告した。

高度で継続的な脅威(APT)グループの追跡を専門とするGoogle TAGは当時、北朝鮮の攻撃者がTwitter、Keybase、LinkedInなど、さまざまなソーシャルネットワークで偽のプロフィールを幾つも作成していると指摘した。

「信ぴょう性を高め、セキュリティ研究者とつながるために、攻撃者は研究用のブログや複数のTwitterプロフィールを開設し、標的にしたい研究者とやりとりしている」と、Googleは説明した。Twitterのプロフィールは、ブログへのリンクが貼ってあり、彼らが主張する脆弱性についてのビデオを投稿したり、攻撃者が制御している他のアカウトからの投稿をリツイートしたりして、その信ぴょう性を増幅するために悪用していた」(同社)

攻撃者グループは、標的とした研究者に連絡を取り、サイバーセキュリティの研究で協力しないかと働きかける。そして、バックドアを仕込んだ「Visual Studio」プロジェクトを送りつけていた。あるいは、ブラウザーのエクスプロイトを含め、悪意のあるコードが埋め込まれたブログを訪れるように促す場合もあった。

TAGのAdam Weidemann氏が米国時間3月31日に投稿した最新情報によると、国家支援のこのグループは戦術を変え、攻撃を仕掛ける目的で偽のセキュリティ企業を立ち上げたという。新しいソーシャルメディアのプロフィールやブランド化されたウェブサイトまで用意した、手の込んだものとなっている。

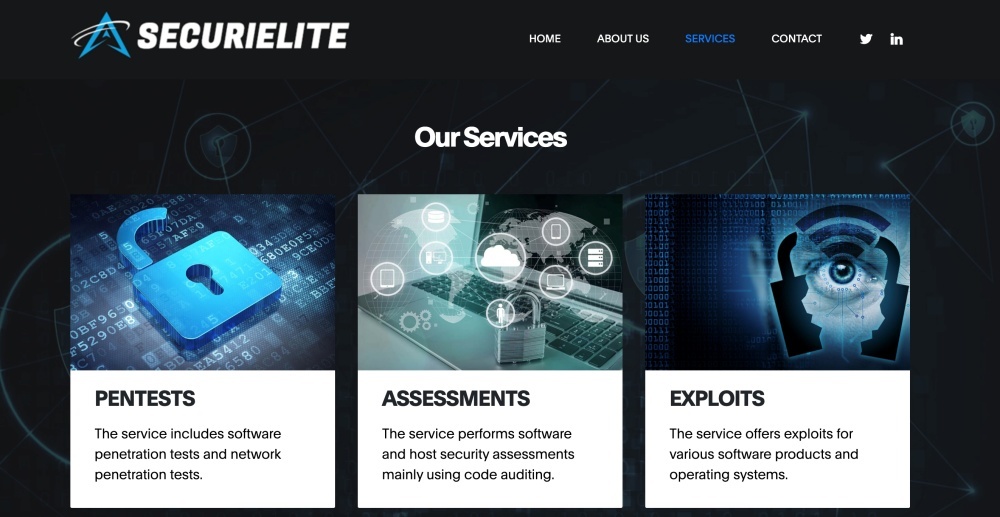

この偽会社は3月17日に「SecuriElite」という名称の下、securielite[.]comに用意された。トルコを拠点に、侵入テスト、ソフトウエアセキュリティやエクスプロイトの評価サービスを提供する企業だとうたっている。

ウェブサイトには、PGP公開鍵へのリンクが貼られている。安全に通信するための選択肢として、PGPをサイトに含めるのは標準的手段だが、攻撃者は標的とする研究者をブラウザーベースのエクスプロイトを展開できるページに誘い込むために、これらのリンクを使用している。

さらにSecuriEliteの偽チームは、ソーシャルメディアに偽のプロフィールを新たに用意した。あたかも、同業のセキュリティ研究者やサイバーセキュリティ企業のためのリクルーターであるかのように装っている。また、セキュリティ企業のTrend Microと混乱させるかのように、「Trend Macro」の人事部長を装っているケースもあった。

Googleのチームは1月に、「Internet Explorer」のゼロデイ脆弱性を悪用した攻撃を、北朝鮮のグループと関連付けていた。このグループは、他にも多数の脆弱性を利用する可能性が高く、今後も本物のセキュリティ研究者に対する攻撃で悪用していくだろう。

「当社は特定した偽のプロフィールを全て、各ソーシャルメディアのプラットフォームに報告し、各社が適切な措置を講じることができるようにした。現時点では、攻撃者の新ウェブサイトが悪意のあるコンテンツを提供していることは未確認だが、念のために『Google Safebrowsing』に追加した」(同社)

なつみさんの時よりは全然ですよ

なつみさんの時よりは全然ですよ

14531:

2021-04-03 23:53Googleから「重大なセキュリティ通知」というメールが届く → 中身を確認したら血の気が二度引いた @RocketNews24より