第5回:ゼロトラストを見守る

今回は「第5回:ゼロトラストを見守る」についてご紹介します。

関連ワード (ITインフラ、ゼロトラストの基礎知識等) についても参考にしながら、ぜひ本記事について議論していってくださいね。

本記事は、ZDNet Japan様で掲載されている内容を参考にしておりますので、より詳しく内容を知りたい方は、ページ下の元記事リンクより参照ください。

本連載は、企業セキュリティやネットワークの新しい概念として注目される「ゼロトラスト」について解説していきます。

本連載の第1回でもご紹介したように、境界防御がセキュリティ対策の課題となっている背景として、働く「場所」「端末」の多様化、「クラウド」への移行・積極活用、「セキュリティ脅威」の分散化(内部・外部への広がり)が挙げられます。境界防御では、単に不信な通信の出入りを確認すればよかったのですが、近年は確認すべきログが、端末ログ、ネットワークのログ、認証ログ、IaaS(Infrastructure as a Service)やSaaS(software as a Service)ログなどや、社内ネットワーク内や外部に持ち出された端末、クラウドなど広範囲になってきています。

ゼロトラストの考え方を基本とした場合、暗黙の信頼といったものはありません。そのため、全ての行動やユーザー、デバイス、データの属性をログとして調査可能な状態にすることが肝要となります。その中で、各ユーザーやデバイスの一挙一動を問題ないか全て確認することが究極のゼロトラストと言えます。

しかし、冒頭で記述したように、組織が確認すべきログは広範囲に渡っており、全ての行動をくまなくチェックすることは非常に困難です。そのため、ゼロトラストを基本としたシステムでは、いかに効率良くセキュリティ運用・監視を実施するかが、非常に重要となります。このセキュリティ運用・監視を念頭に入れず、ゼロトラストシステムを構築してしまうと、穴だらけのたるのように、組織のセキュリティはむしろ脆弱になる危険性もあります。

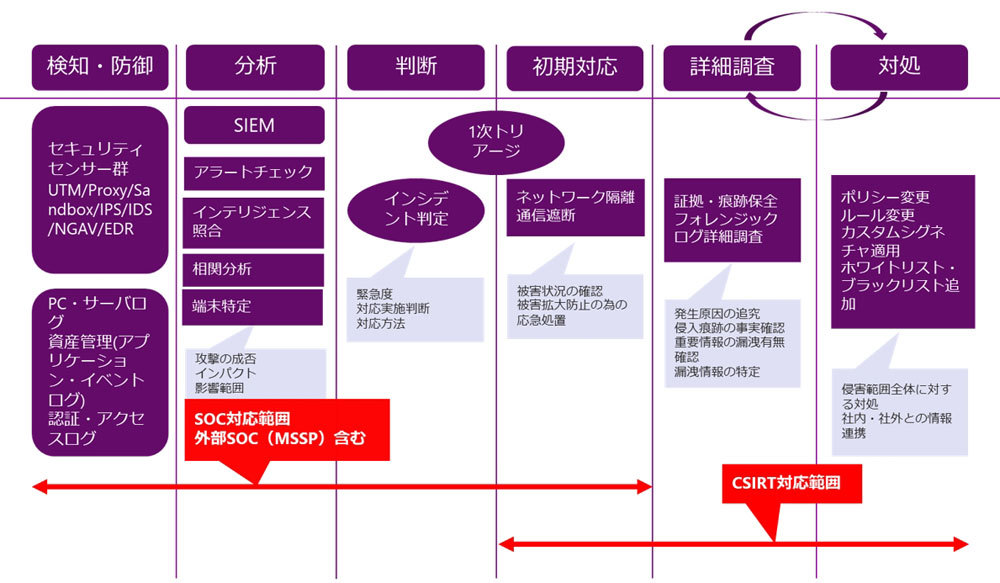

ここで一度、セキュリティ運用・監視の流れについて改めて確認してみましょう。以下の図1のように、セキュリティ運用・監視は、基本的に検知・防御とその後の初期対応、調査・対処が実施され、大別すると検知、調査、対応の3つに分割できます。それぞれの要素について、もう少し掘り下げていきたいと思います。