AWS、アプリケーション内できめ細かなアクセス制御を実現するポリシー言語「Ceder」と認可エンジンをオープンソースで公開

今回は「AWS、アプリケーション内できめ細かなアクセス制御を実現するポリシー言語「Ceder」と認可エンジンをオープンソースで公開」についてご紹介します。

関連ワード (入念、設定変更、追加設定等) についても参考にしながら、ぜひ本記事について議論していってくださいね。

本記事は、Publickey様で掲載されている内容を参考にしておりますので、より詳しく内容を知りたい方は、ページ下の元記事リンクより参照ください。

Amazon Web Services(AWS)は、アプリケーション内できめ細かなアクセス制御を実現するポリシー言語「Ceder」と、Cederに対応した認可エンジンをオープンソースで公開したことを発表しました。

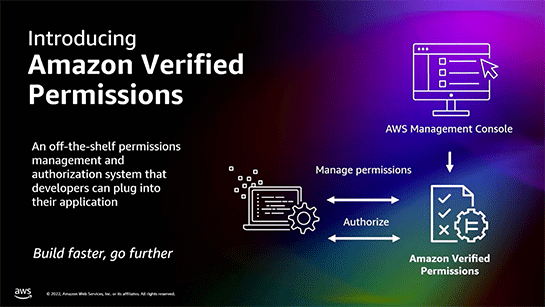

CederはAmazon Verified Permissionsで使われている言語

Cederは昨年(2022年)末に開催されたイベント「AWS re:Invent 2022」で発表された新サービス「Amazon Verified Permissions」(現在プレビュー中)で使われているポリシー言語です。

一般にクラウドで提供されるアプリケーションのほとんどは、例えば管理者のみ参照できる画面やデータ、ユーザー本人のみ可能な操作や参照可能なデータ、ユーザーが許可した別のユーザーが参照できるデータ、ユーザーと同じ組織の別のユーザーが可能な操作など、ユーザーの組織や役割、属性などによって異なる権限を持ち、画面構成や可能な操作が異なるように作られています。

しかもこうしたアクセス制御はあらかじめ固定されたものではなく、新規ユーザーに対する追加設定や既存ユーザーの設定変更など、あとから再設定や再構成が可能なものであることが必要とされるでしょう。

こうしたきめ細かなアクセス権の設定や承認を開発者がアプリケーションごとにいちいち実装するのは大変に手間がかかるだけでなく、万が一バグがあった場合には情報漏洩につながるため、入念なデバッグや検証もしなければなりません。

Amazon Verified Permissionsは、このアクセス権の設定や承認をビジネスロジックから分離して実装可能にすることで、アプリケーション内できめ細かい権限と承認を管理することを可能にするAWSのマネージドサービスです。

今回オープンソースとして公開されたCederは、このAmazon Verified Permissionsで使われているポリシー言語です(認可エンジンの方はAmazon Verified Permissionsで使われているものをオープンソース化したとは書かれていませんが、おそらくほぼ同じものがオープンソース化されたのではないかと想像されます)。

Amazon Verified PermissionsとCederについては、下記の関連ドキュメントとAWS re:Invent 2022の動画などが参考になります。

- きめ細かな承認 – Amazon Verified Permissions – Amazon Web Services

- How we built Cedar with automated reasoning and differential testing – Amazon Science